Infraestructuras Hiperconvergentes

Cuando ya hemos comprendido las diferencias entre infraestructuras físicas e infraestructuras en la nube, aparecen las infraestructuras hiperconvergentes.

¿Qué es una Infraestructura TI?

Se define como una infraestructura de tecnología de la información (TI), al conjunto de componentes y software necesarios para el funcionamiento y la gestión de los servicios empresariales de TI.

Tipos de infraestructura TI:

Física tradicional.

En la nube.

Hiperconvergente.

Infraestructura física tradicional

Una infraestructura física tradicional se caracteriza por :

- Estar instalada localmente en las instalaciones de la empresa, para su uso privado.

- Los dispositivos son de su propiedad, por lo que es la propia empresa la que se encarga de los costes de compra, mantenimiento, administración y reposición.

- Suele ser complejo escalarla ante nuevas y/o mayores necesidades.

Los dispositivos (componentes y software) que se incluyen en una Infraestructura tradicional básica pueden ser:

- Cabina para servidor/es.

- Servidor/es que permitan a varios usuarios acceder y compartir recursos.

- Almacenamiento externo con un sistema de copias de seguridad.

- Router para acceso a Internet.

- Firewall Para evitar accesos no deseados a nuestra red.

- Antivirus.

- Software de oficina.

Infraestructura en la nube

Reemplaza el conjunto de componentes y software de una infraestructura física tradicional por servicios bajo demanda. Pagando una suscripción mensual, el proveedor le da acceso a servicios situados en la red, que emulan al servidor de aplicaciones, Firewall y sistema de copias de seguridad físicos.

Sus grandes ventajas son la posibilidad de delegar en el proveedor incluso la administración de los servicios, disponer siempre de las versiones más actualizadas y ser altamente escalable.

En SETEINCO hemos escogido la plataforma de Servicios Cloud Premium de CLOUDIZATE, para migrar a nuestros clientes a la nube.

Y cuando aprendimos a decir CLOUD… llegan las Infraestructuras HIPERCONVERGENTES

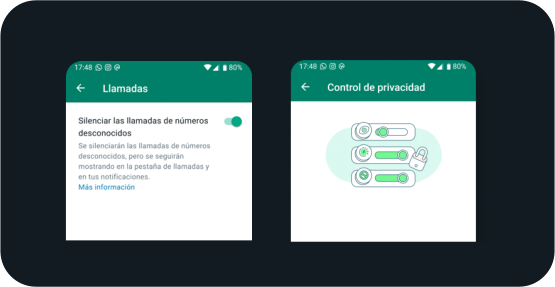

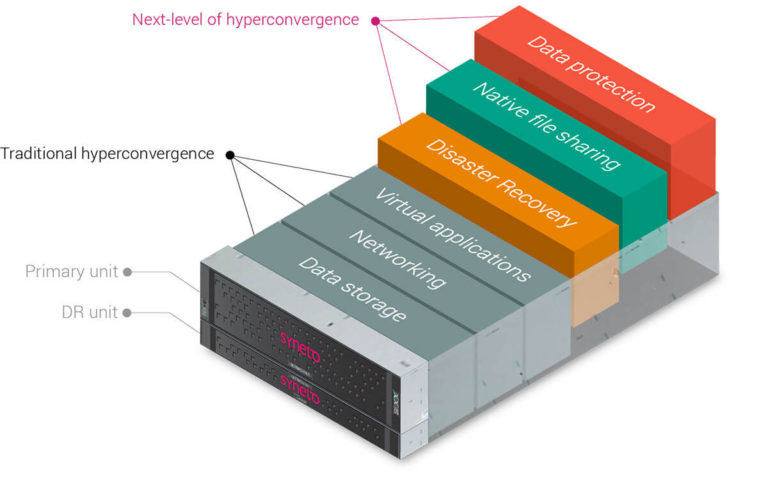

La hiperconvergencia propone el retorno de la infraestructura TI al entorno físico y local, basado en software.

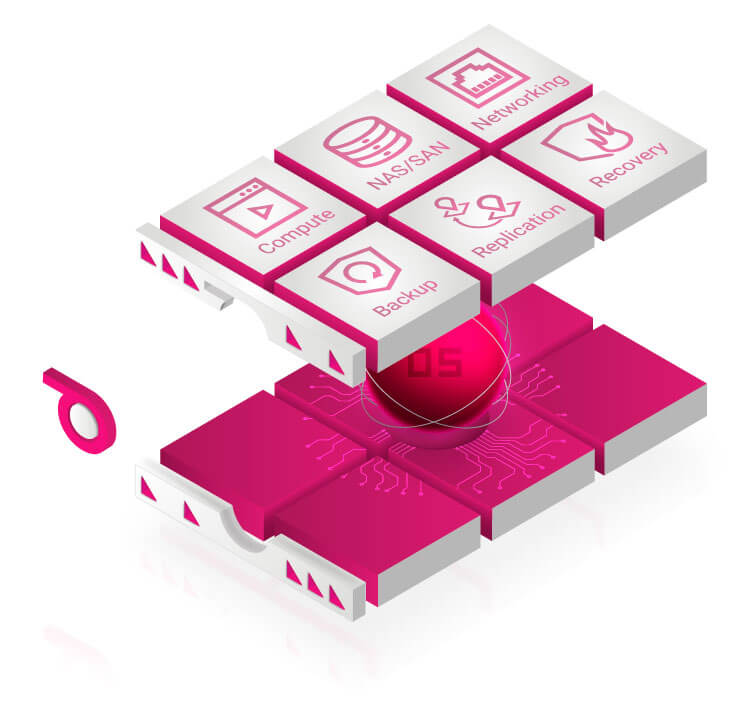

En resumen, consiste en la integración de distintos elementos de una Infraestructura física, en UN ÚNICO DISPOSITIVO HARDWARE, optimizado por software.

El panorama de ciberamenazas impulsa la transformación de las infraestructuras de TI hacia modelos más seguros y resilientes, hacia las Infraestructuras Hiperconvergentes

En la economía digital actual, los datos son un activo vital, y su pérdida suele implicar la pérdida de propiedad intelectual, de datos de clientes y en consecuencia, de la confianza de estos, pero también de dinero y de credibilidad.

Durante 2022, el 49% de las empresas españolas sufrió al menos un ciberataque.

En los últimos tres años, el número de compañías con menos de 10 empleados que experimentaron ataques ha aumentado de un 23% a un 36% .

Los incidentes más frecuentes han sido los fraudes online:

- 16.902 incidentes por phishing (correo electrónico que simula ser una entidad legítima con el objetivo de robar información privada, realizar un cargo económico o infectar el dispositivo).

- 14.000 por malware (software malicioso que lleva a cabo acciones como extracción de datos u otro tipo de alteración de un sistema).

- 448 incidentes por Ransomware (secuestro de datos de un dispositivo).

La Plataforma de Gestión de Datos Hiperconvergente de Syneto

En Seteinco hemos seleccionado las soluciones de Syneto, tras constatar que cubren las necesidades específicas de un amplio número de pymes de Galicia, ofreciéndoles resiliencia ante un entorno cada vez más amenazado y exigente en términos de seguridad de datos.

La Solución Hardware Hiperconvergente de Syneto nos convence porque ofrece:

- Servidores virtualizados.

- Mayor rapidez.

- Gestión de red.

- Sistema de almacenamiento Redundante Replicado.

- Sistema de copias de seguridad nativo, de forma automática 24/7.

- Integridad del dato.

- Sistema de restauración instantánea y recuperación ante desastres predecible en el tiempo.

- Escalabilidad rápida y sencilla.

La Certeza del Director Financiero y La tranquilidad del Director de TI

Estimado director financiero:

Ante un ataque o desastre informático, Los dispositivos de Syneto le ofrecen la certeza de recuperar el funcionamiento de su empresa en un tiempo predecible (15 minutos) con sólo (15 minutos de perdida de datos).

Por favor… tómese un momento para reflexionar sobre el significado de esta afirmación.

- ¿Cuánto tiempo puede permitirse estar cerrada su empresa mientras se recuperan sus sistemas?

- ¿Sabe cuánto tiempo le llevaría con su actual infraestructura?

- Estimado director de TI:

Al contener todos los servicios de TI dentro de una misma plataforma, podrá comprar toda la infraestructura y obtener soporte y asistencia con un único proveedor.

Frente a las distintas interfaces de cada dispositivo en una infraestructura tradicional, le ofrecemos una gestión simplificada en un único software para comunicarse con la máquina.

Despliegue y Recuperaciones mucho más rápidos. Las infraestructuras tradicionales requieren que cada parte se configure y despliegue por separado. Del mismo modo, durante un escenario de recuperación tras un desastre o fallo del sistema, cada parte de la infraestructura debe recuperarse de forma independiente. Por eso es habitual encontrarse tiempos de recuperación de muchas horas, incluso días

Tiempo de recuperación predecible tras un desastre. Un equipo hiperconvergente Syneto tarda 15 minutos en recuperar una copia tras un ataque y permitir que la empresa siga trabajando.

Garantizamos la integridad del dato, con un tiempo de pérdida de máximo 15 minutos.

Por todo ello, los productos de SYNETO que SETEINCO incluye en su catálogo, les brindan Tranquilidad y Certeza.

¿Cuál es la infraestructura que necesita mi empresa?

Dado que Seteinco es una empresa gallega y tirando de tópico, permítanos responder con un “depende”. Pero le vamos a facilitar tres claves que le ayudarán a tomar esa decisión.

- La mera existencia de las infraestructuras de TI necesarias para el funcionamiento y la gestión de los servicios empresariales de TI ya no es suficiente. Es imperativo salvaguardarlas y garantizar su disponibilidad con sistemas de recuperación robustos para enfrentar cualquier eventualidad o desastre.

- Haga una estimación de costes para los próximos 6 años. Independientemente de la decisión que tome ahora, en 6 años tendrá que enfrentarse nuevamente a esta decisión.

- Asesórese con un servicio de soporte externo, acostumbrado a enfrentarse a situaciones similares a la suya.

HYPER Edge, el pequeño de la familia.

Un pequeño centro de datos «encapsulado», diseñado para la gestión de datos en el entorno «EDGE». Es una solución revolucionaria, ya que lleva el poder de un gran centro de datos a una «caja» del tamaño de tres smartphones.