Como mencionamos en nuestro artículo sobre HIPERCONVERGENCIA, en SETEINCO disponemos de una solución informática que garantiza la recuperación de la actividad de una empresa tras un ataque informático en solo 15 minutos, con una pérdida de información de entre 5 y 15 minutos.

En nuestro compromiso por proteger los datos, el activo más valioso de cualquier empresa, hemos dado un paso más aplicando el modelo de Confianza Zero (ZERO TRUST), que asume que las amenazas pueden provenir tanto desde fuera como desde dentro de la red de una organización. Por ello hoy queremos hablarle de una solución de software para Data Security Posture Management (DSPM) en la que estamos certificados y que ya está a disposición de nuestros clientes.

Data Security Posture Management (DSPM)

El DSPM es un enfoque que las organizaciones adoptan de cara a identificar, gestionar y asegurar su información, minimizando el riesgo de fuga o pérdida. Dicho enfoque ayuda a estas organizaciones a entender, supervisar y mejorar continuamente la seguridad de sus datos a lo largo de su ciclo de vida.

“Auditamos, clasificamos y protegemos el Dato, proporcionado visibilidad y trazabilidad.”

¿Qué ofrecen nuestras soluciones? DSPM

- Descubrimiento, clasificación y control de los datos.

- Control total de permisos de acceso a los datos.

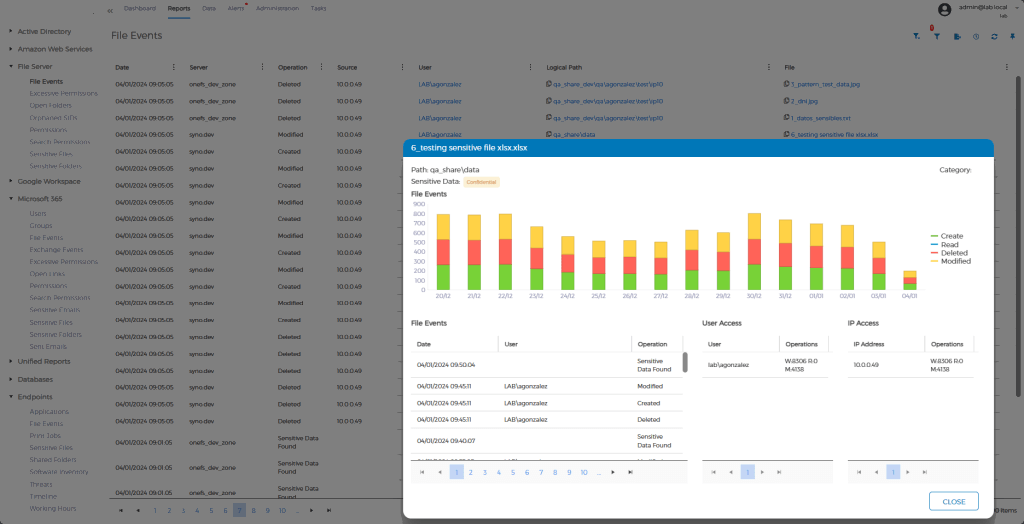

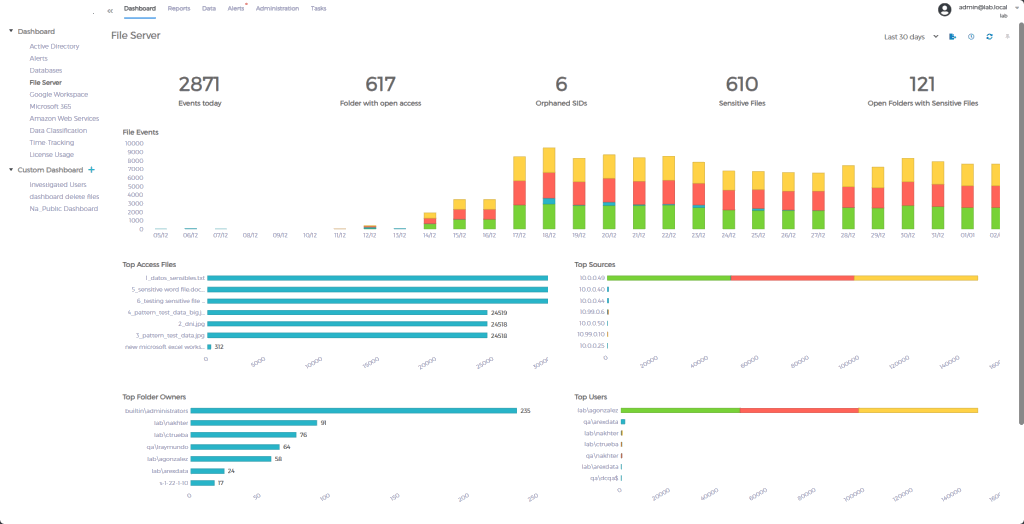

- Auditoría de actividad de todos los datos.

- Monitorización de los puestos de trabajo.

Descubrimiento, clasificación y control de los datos.

- Gestión de Clasificación Multi-entorno: Ofrece herramientas para clasificar y localizar datos sensibles en diversos entornos, incluyendo repositorios locales, nubes, y estaciones de trabajo, ampliando la seguridad más allá del perímetro organizacional.

- Registro de Auditoría de Acceso a Datos Sensibles: Un sistema que documenta todas las actividades relacionadas con el acceso a datos sensibles, permitiendo rastrear quién accedió a qué información y en qué momento.

- Protección contra la Fuga de Datos: Funcionalidades para prevenir o detectar la exfiltración de datos sensibles, ya sea a través de medios electrónicos o impresiones físicas.

- Gestión del Ciclo de Vida de los Datos: Permite definir políticas para el almacenamiento, retención y eliminación adecuada de datos sensibles, cumpliendo con los requisitos legales y normativos.

Control total de permisos de acceso a los datos.

- Registro de Auditoría de Permisos: Un sistema que documenta todas las actividades relacionadas con la gestión de permisos, incluyendo las acciones realizadas por los usuarios autorizados.

- Notificaciones de Cambios de Permisos: Capacidad para recibir alertas o notificaciones cuando se realizan cambios en los permisos, ayudando a detectar posibles problemas de seguridad o intentos no autorizados.

- Informes y Análisis de Permisos: Generación de informes y análisis detallados sobre los permisos asignados y su uso, facilitando la identificación de posibles vulnerabilidades o incoherencias en la configuración de los permisos.

- Gestión de Permisos en Tiempo Real: Posibilidad de aplicar cambios de permisos de forma inmediata, sin necesidad de reiniciar o interrumpir los servicios o sistemas.

- Revisiones Periódicas de Permisos: Funcionalidad para realizar auditorías y revisiones periódicas de los permisos asignados, garantizando que los usuarios solo tengan acceso a lo que realmente necesitan.

Auditoría de actividad de todos los datos.

- Registro de Actividades: Mantiene un registro detallado de todas las acciones realizadas en los ficheros, incluyendo quién accedió, cuándo, desde dónde y qué acciones se llevaron a cabo.

- Reportes y Análisis: Proporciona informes periódicos o en tiempo real sobre las actividades de los ficheros, ayudando a evaluar la eficacia de las políticas de seguridad y a detectar tendencias o anomalías.

- Auditoría Forense: Facilita la investigación de incidentes de seguridad pasados al ofrecer un historial detallado de eventos relacionados con los ficheros.

- Protección contra Cambios no Autorizados: Permite alertar, identificar y revertir cambios inesperados en los ficheros críticos que puedan ser indicativos de una intrusión.

- Centralización: Ofrece una visibilidad global de todos los eventos de archivos en su organización, independientemente de su ubicación (local, en la nube, endpoints).

Monitorización de los puestos de trabajo.

- Informes de Actividad y Productividad: Proporciona informes detallados sobre el uso del tiempo por parte de los usuarios, ayudando a mejorar la eficiencia y optimizar las operaciones.

- Monitorización de Aplicaciones y Uso de Recursos: Permite supervisar qué aplicaciones se están utilizando, cuánto tiempo se emplea en cada una y cómo se utilizan, facilitando la gestión de recursos.

- Registro de Actividad: Registra la actividad de los usuarios en sus estaciones de trabajo, incluyendo acceso a aplicaciones, sitios web y archivos. Permite bloquear o restringir el acceso a aplicaciones o sitios web no autorizados, mejorando la seguridad y la productividad.

- Alertas de Actividad Sospechosa: Genera alertas automáticas cuando se detecta actividad inusual o sospechosa en el puesto de trabajo, permitiendo una respuesta rápida a posibles amenazas.

- Cumplimiento de Políticas y Normativas: Asegura que los usuarios sigan las políticas y regulaciones establecidas por la organización, como las relacionadas con el uso aceptable de recursos informáticos.

En SEINCO estamos decididos a convertirnos en su socio tecnológico, desde la nube hasta la planta de producción. Acompañamos y liberamos a su departamento IT y OT de la operativa rutinaria, las tareas de mantenimiento, monitorización y gestión de incidencias, para que éste se pueda centrar en planificar y supervisar.